Παρακαλώ χρησιμοποιήστε αυτό το αναγνωριστικό για να παραπέμψετε ή να δημιουργήσετε σύνδεσμο προς αυτό το τεκμήριο:

http://elartu.tntu.edu.ua/handle/lib/51649

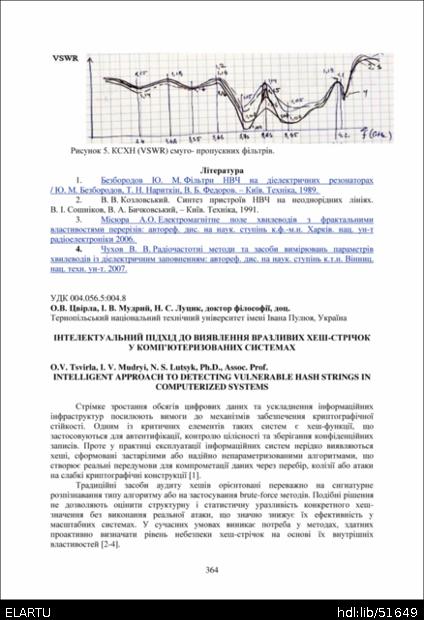

| Title: | Інтелектуальний підхід до виявлення вразливих хеш-стрічок у комп’ютеризованих системах |

| Other Titles: | Ntelligent approach to detecting vulnerable hash strings in computerized systems |

| Authors: | Цвірла, О. В. Мудрий, І. В. Луцик, Надія Степанівна Tsvirla, O. V. Mudryi, I. V. Lutsyk, N. S. |

| Affiliation: | Тернопільський національний технічний університет імені Івана Пулюя, Україна |

| Bibliographic description (Ukraine): | Цвірла О. В. Інтелектуальний підхід до виявлення вразливих хеш-стрічок у комп’ютеризованих системах / О. В. Цвірла, І. В. Мудрий, Надія Степанівна Луцик // Матеріали ⅩⅣ МНТКМУС „Актуальні задачі сучасних технологій“, 11-12 грудня 2025. — Т. : ФОП Паляниця В.А., 2025. — С. 364–365. — (Комп’ютерно-інформаційні технології та системи зв’язку). |

| Bibliographic reference (2015): | Цвірла О. В., Мудрий І. В., Луцик Н. С. Інтелектуальний підхід до виявлення вразливих хеш-стрічок у комп’ютеризованих системах // Матеріали ⅩⅣ МНТКМУС „Актуальні задачі сучасних технологій“, Тернопіль, 11-12 грудня 2025. 2025. С. 364–365. |

| Bibliographic citation (APA): | Tsvirla, O. V., Mudryi, I. V., & Lutsyk, N. S. (2025). Intelektualnyi pidkhid do vyiavlennia vrazlyvykh khesh-strichok u kompiuteryzovanykh systemakh [Ntelligent approach to detecting vulnerable hash strings in computerized systems]. Proceedings of the ⅩⅣ International Scientific and Technical Conference of Young Scientists and Students “Current Issues of Modern Technologies”, 11-12 December 2025, Ternopil, 364-365. PE Palianytsia V.A.. [in Ukrainian]. |

| Bibliographic citation (CHICAGO): | Tsvirla O. V., Mudryi I. V., Lutsyk N. S. (2025) Intelektualnyi pidkhid do vyiavlennia vrazlyvykh khesh-strichok u kompiuteryzovanykh systemakh [Ntelligent approach to detecting vulnerable hash strings in computerized systems]. Proceedings of the ⅩⅣ International Scientific and Technical Conference of Young Scientists and Students “Current Issues of Modern Technologies” (Tern., 11-12 December 2025), pp. 364-365 [in Ukrainian]. |

| Is part of: | Матеріали ⅩⅣ Міжнародної науково-технічної конференції молодих учених та студентів „Актуальні задачі сучасних технологій“, 2025 Proceedings of the ⅩⅣ International Scientific and Technical Conference of Young Scientists and Students “Current Issues of Modern Technologies”, 2025 |

| Conference/Event: | ⅩⅣ Міжнародна науково-технічна конференція молодих учених та студентів „Актуальні задачі сучасних технологій“ |

| Journal/Collection: | Матеріали ⅩⅣ Міжнародної науково-технічної конференції молодих учених та студентів „Актуальні задачі сучасних технологій“ |

| Issue Date: | 11-Δεκ-2025 |

| Date of entry: | 19-Φεβ-2026 |

| Publisher: | ФОП Паляниця В.А. PE Palianytsia V.A. |

| Place of the edition/event: | Тернопіль Ternopil |

| Temporal Coverage: | 11-12 грудня 2025 11-12 December 2025 |

| UDC: | 004.056.5 004.8 |

| Number of pages: | 2 |

| Page range: | 364-365 |

| Start page: | 364 |

| End page: | 365 |

| URI: | http://elartu.tntu.edu.ua/handle/lib/51649 |

| ISBN: | 978-614-8751-08-1 |

| Copyright owner: | © Тернопільський національний технічний університет імені Івана Пулюя, 2025 |

| References (Ukraine): | 1. Stallings W. 2023. Cryptography and Network Security: Principles and Practice. Pearson. P. 145–200. 2. Aghaei A., Homayoun H., Sasan A. 2020. Hash Function Security Evaluation via Machine Learning-Based Structural Analysis. ACM. P. 1–10. 3. Hindy H., Brosset D., Bayne E. et al. 2020. A Taxonomy and Survey of Intrusion Detection Systems Using Machine Learning. ACM Computing Surveys. P. 1–41. 4. Zhang Y., Wang L., Sun Q. 2021. A Survey on Deep Learning-Based Hashing Methods. IEEE Transactions on Knowledge and Data Engineering. P. 1–20. |

| References (International): | 1. Stallings W. 2023. Cryptography and Network Security: Principles and Practice. Pearson. P. 145–200. 2. Aghaei A., Homayoun H., Sasan A. 2020. Hash Function Security Evaluation via Machine Learning-Based Structural Analysis. ACM. P. 1–10. 3. Hindy H., Brosset D., Bayne E. et al. 2020. A Taxonomy and Survey of Intrusion Detection Systems Using Machine Learning. ACM Computing Surveys. P. 1–41. 4. Zhang Y., Wang L., Sun Q. 2021. A Survey on Deep Learning-Based Hashing Methods. IEEE Transactions on Knowledge and Data Engineering. P. 1–20. |

| Content type: | Conference Abstract |

| Εμφανίζεται στις συλλογές: | ⅩⅣ Міжнародна науково-технічна конференція молодих учених та студентів „Актуальні задачі сучасних технологій“ (2025) |

Αρχεία σε αυτό το τεκμήριο:

| Αρχείο | Περιγραφή | Μέγεθος | Μορφότυπος | |

|---|---|---|---|---|

| ISTCYSS_2025_Tsvirla_O_V-Ntelligent_approach_to_364-365.pdf | 631,13 kB | Adobe PDF | Δείτε/ Ανοίξτε | |

| ISTCYSS_2025_Tsvirla_O_V-Ntelligent_approach_to_364-365__COVER.png | 1,39 MB | image/png | Δείτε/ Ανοίξτε |

Όλα τα τεκμήρια του δικτυακού τόπου προστατεύονται από πνευματικά δικαιώματα