Empreu aquest identificador per citar o enllaçar aquest ítem:

http://elartu.tntu.edu.ua/handle/123456789/7913

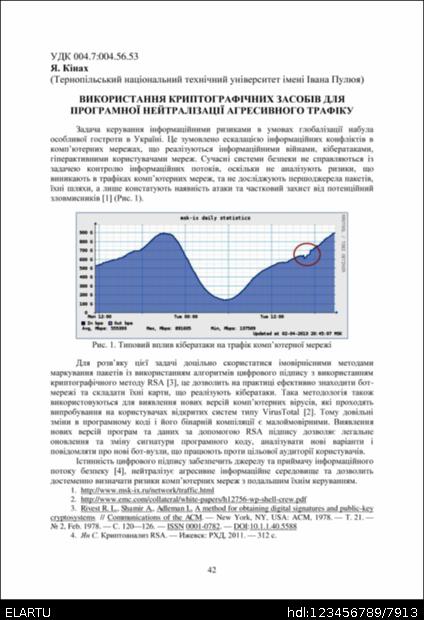

| Títol: | Використання криптографічних засобів для програмної нейтралізації агресивного трафіку |

| Autor: | Кінах, Ярослав Ігорович |

| Affiliation: | Тернопільський національний технічний університет імені Івана Пулюя |

| Bibliographic description (Ukraine): | Кінах Я. Використання криптографічних засобів для програмної нейтралізації агресивного трафіку / Я. Кінах // Матеріали Ⅳ науково-технічної конференції „Інформаційні моделі, системи та технології“, 15-16 травня 2014 року — Т. : ТНТУ, 2014 — С. 42. — (Програмна інженерія та моделювання складних розподілених систем). |

| Bibliographic description (International): | Kinakh Ya. (2014) Vykorystannia kryptohrafichnykh zasobiv dlia prohramnoi neitralizatsii ahresyvnoho trafiku. Materialy Ⅳ naukovo-tekhnichnoi konferentsii "Informatsiini modeli, systemy ta tekhnolohii" (Tern., 15-16 May 2014), pp. 42 [in Ukrainian]. |

| Is part of: | Матеріали Ⅳ науково-технічної конференції „Інформаційні моделі, системи та технології“ Тернопільського національного технічного університету імені Івана Пулюя |

| Conference/Event: | Ⅳ науково-технічна конференція „Інформаційні моделі, системи та технології“ |

| Journal/Collection: | Матеріали Ⅳ науково-технічної конференції „Інформаційні моделі, системи та технології“ Тернопільського національного технічного університету імені Івана Пулюя |

| Data de publicació: | 15-de -2014 |

| Date of entry: | 27-de -2016 |

| Editorial: | ТНТУ TNTU |

| Place of the edition/event: | Україна, Тернопіль Ukraine, Ternopil |

| Temporal Coverage: | 15-16 травня 2014 року 15-16 May 2014 |

| UDC: | 004.7 004.56.53 |

| Page range: | 42 |

| Start page: | 42 |

| End page: | 42 |

| URI: | http://elartu.tntu.edu.ua/handle/123456789/7913 |

| Copyright owner: | © Тернопільський національний технічний університет імені Івана Пулюя |

| URL for reference material: | http://www.msk-ix.ru/network/traffic.html http://www.emc.com/collateral/white-papers/h12756-wp-shell-crew.pdf |

| References (Ukraine): | 1. http://www.msk-ix.ru/network/traffic.html 2. http://www.emc.com/collateral/white-papers/h12756-wp-shell-crew.pdf 3. Rivest R. L., Shamir A., Adleman L. A method for obtaining digital signatures and public-key cryptosystems // Communications of the ACM. — New York, NY, USA: ACM, 1978. — Т. 21. — № 2, Feb. 1978. — С. 120—126. — ISSN 0001-0782. — DOI:10.1.1.40.5588 4. Ян С. Криптоанализ RSA. — Ижевск: РХД, 2011. — 312 с. |

| References (International): | 1. http://www.msk-ix.ru/network/traffic.html 2. http://www.emc.com/collateral/white-papers/h12756-wp-shell-crew.pdf 3. Rivest R. L., Shamir A., Adleman L. A method for obtaining digital signatures and public-key cryptosystems, Communications of the ACM, New York, NY, USA: ACM, 1978, V. 21, No 2, Feb. 1978, P. 120-126, ISSN 0001-0782, DOI:10.1.1.40.5588 4. Ian S. Kriptoanaliz RSA, Izhevsk: RKhD, 2011, 312 p. |

| Content type: | Article |

| Apareix a les col·leccions: | Ⅳ науково-технічна конференція „Інформаційні моделі, системи та технології“ (2014) |

Arxius per aquest ítem:

| Arxiu | Descripció | Mida | Format | |

|---|---|---|---|---|

| Conf_2014_Kinakh_Ia-Vykorystannia_kryptohrafichnykh_42.pdf | 288,85 kB | Adobe PDF | Veure/Obrir | |

| Conf_2014_Kinakh_Ia-Vykorystannia_kryptohrafichnykh_42.djvu | 65,92 kB | DjVu | Veure/Obrir | |

| Conf_2014_Kinakh_Ia-Vykorystannia_kryptohrafichnykh_42__COVER.png | 1,56 MB | image/png | Veure/Obrir |

Els ítems de DSpace es troben protegits per copyright, amb tots els drets reservats, sempre i quan no s’indiqui el contrari.